嘟嘟牛app算法hook

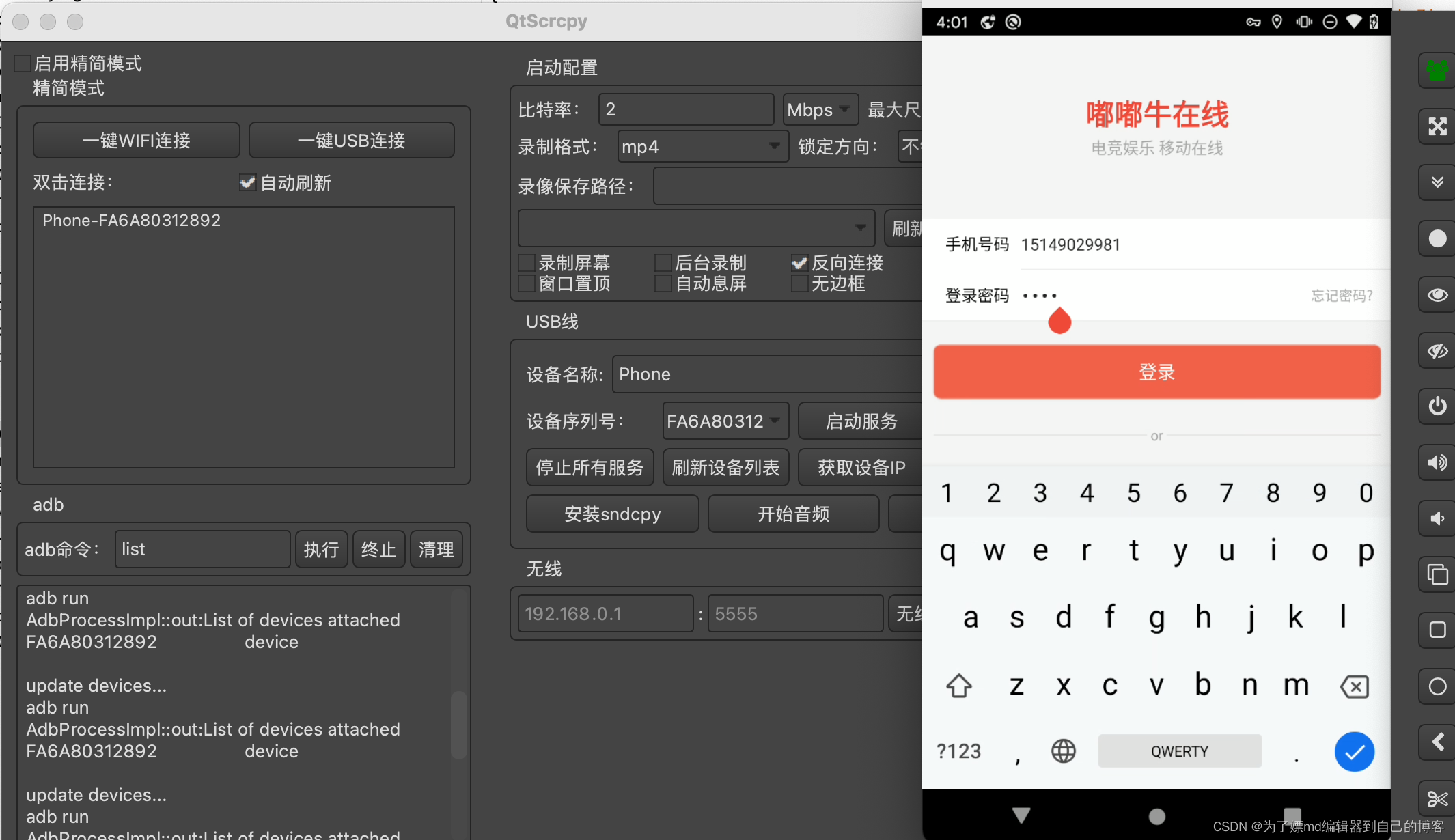

adb install 安装完后,打开登录界面

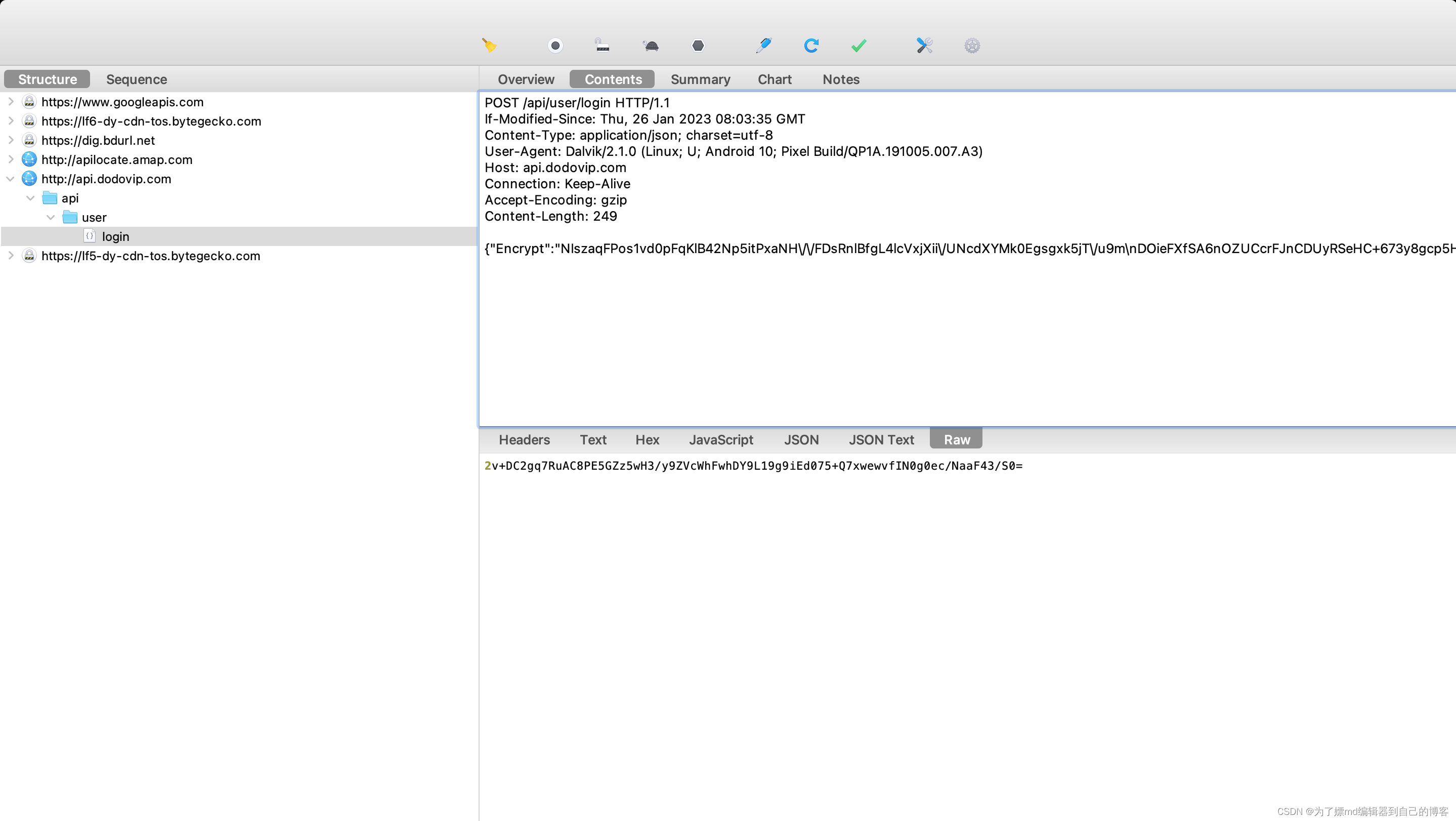

手机挂好sock代理,抓到加密后的包:

搜索一下关键字Encrypt,重点看下 com.dodonew下的:

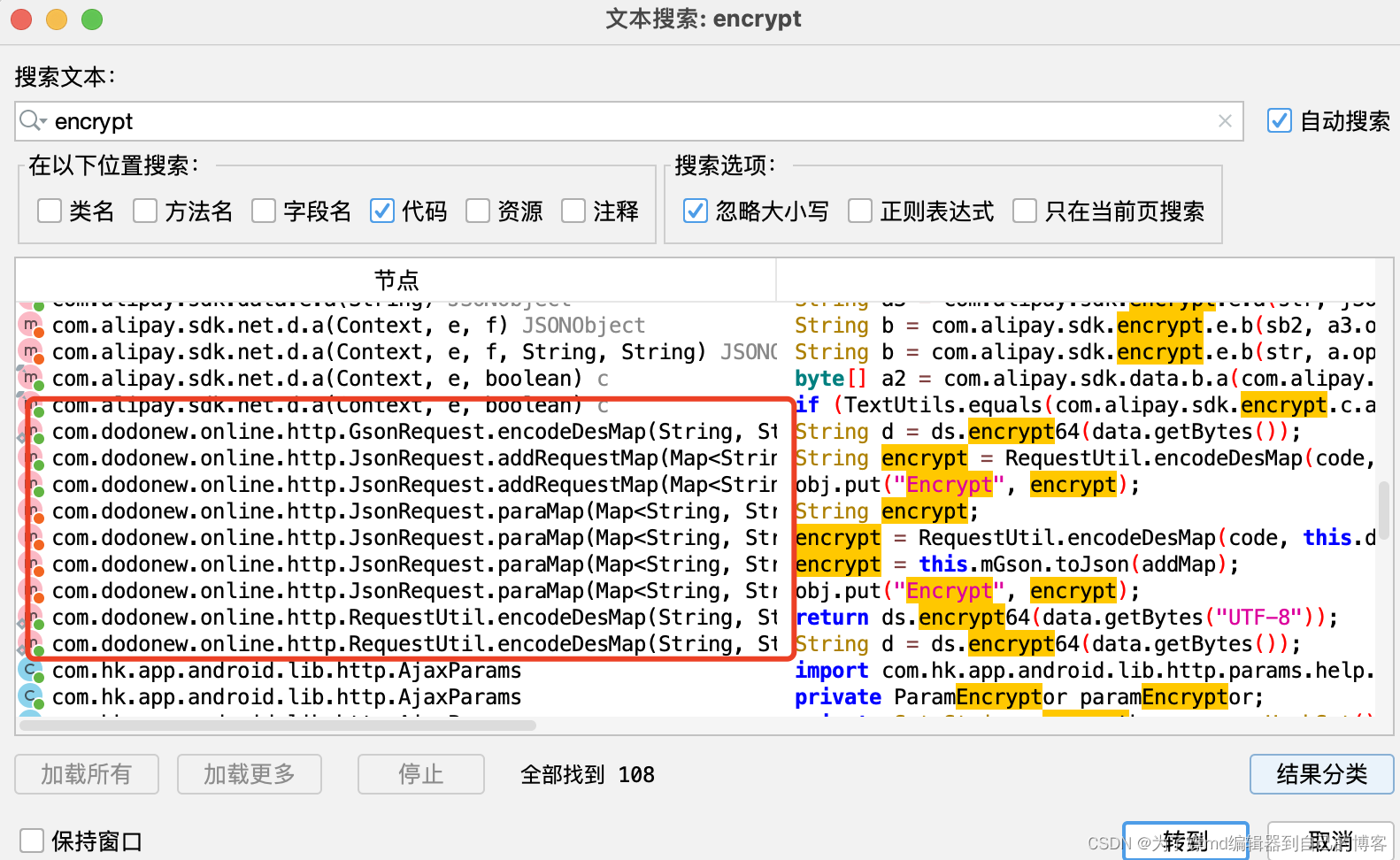

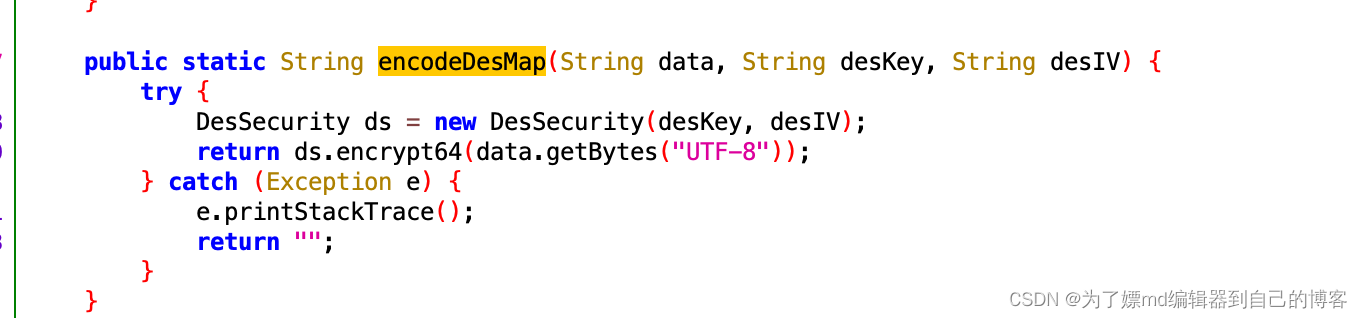

最后都hook一遍发现是在 com.dodonew.online.http.JsonRequest包下的addRequestMap中调用encodeDesMap进行加密的:

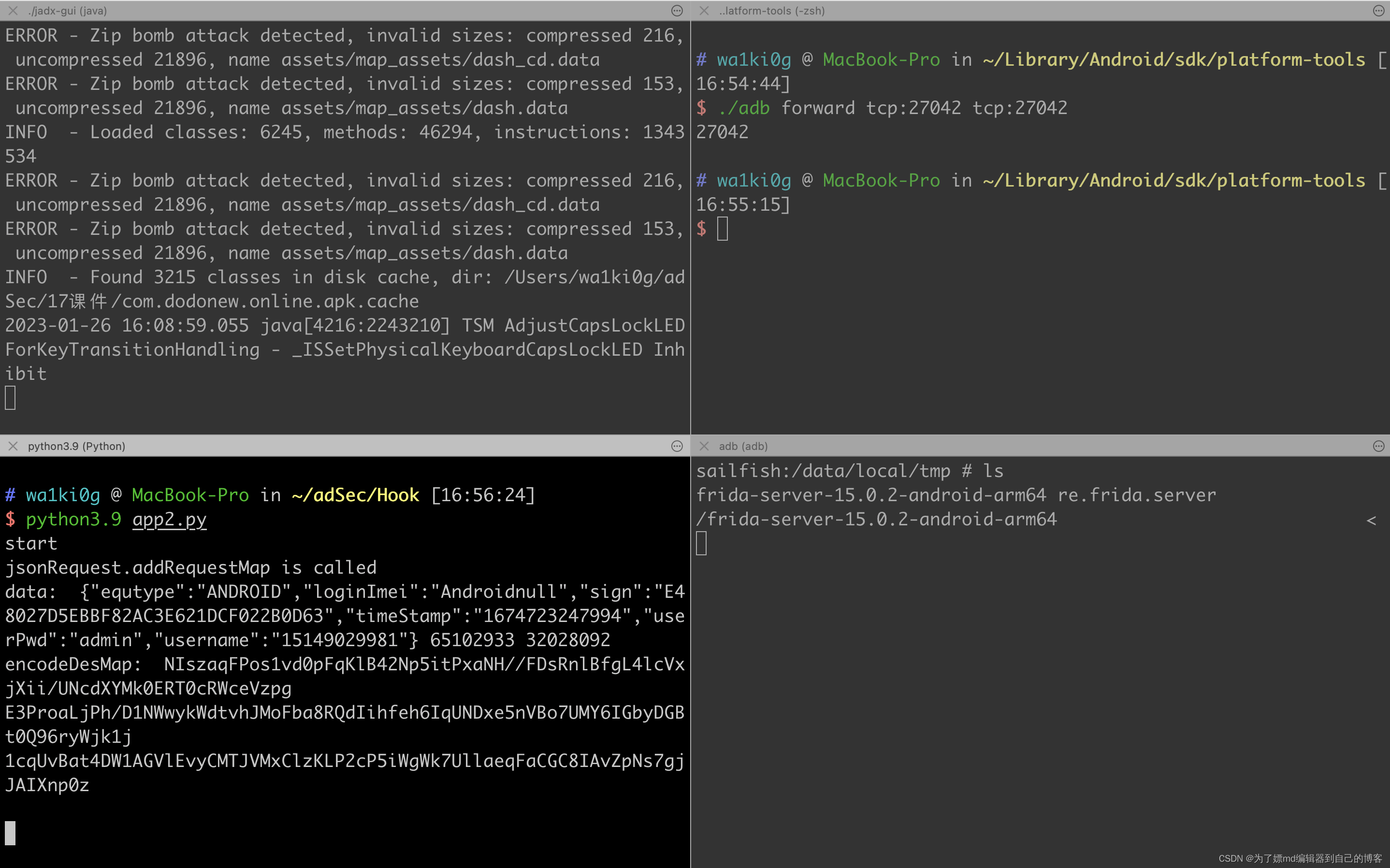

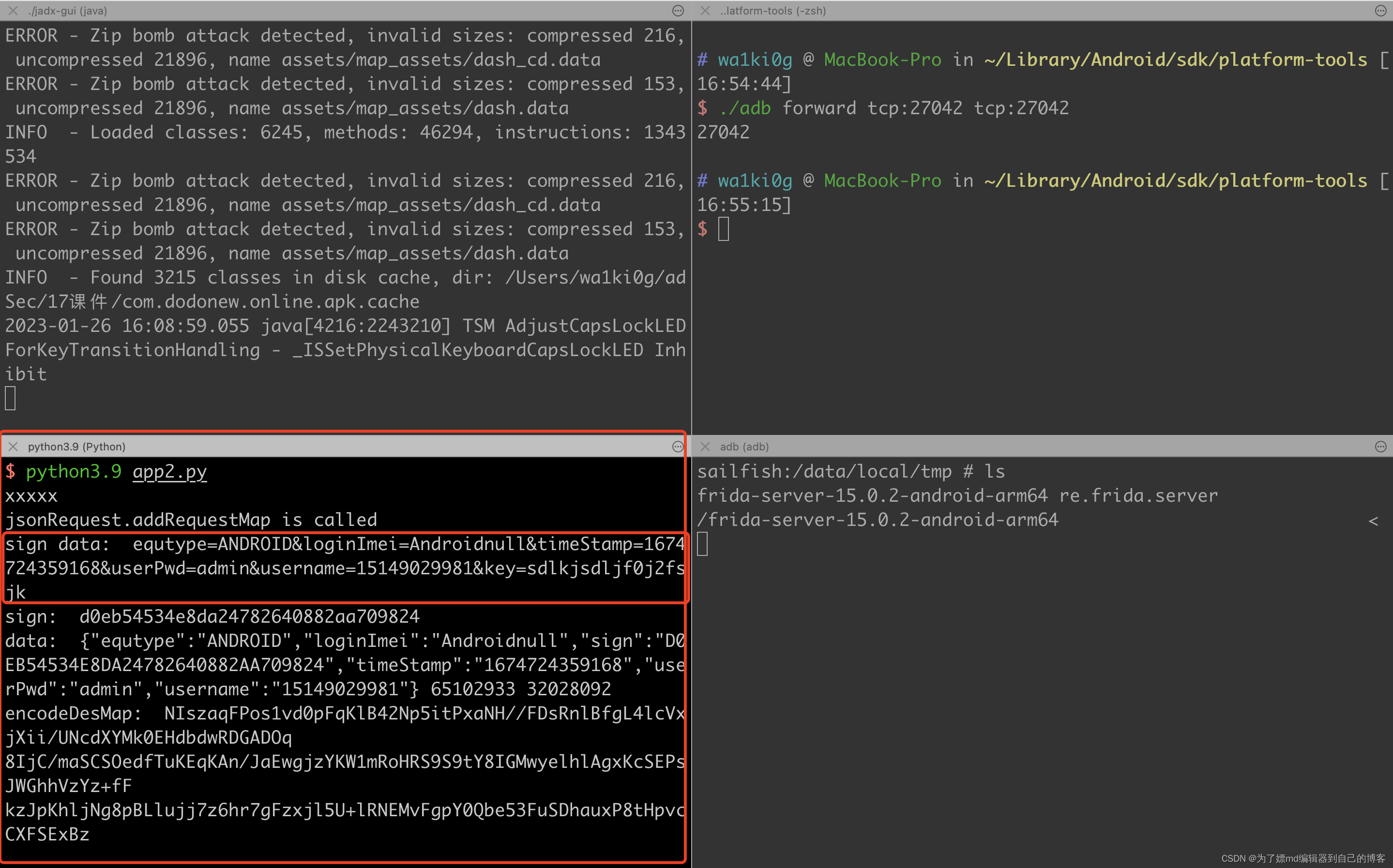

hook这个函数的结果:

hook的代码:

js:

Java.perform(function (){

console.log("start");

var jsonRequest = Java.use("com.dodonew.online.http.JsonRequest");

var requestUtil = Java.use("com.dodonew.online.http.RequestUtil");

jsonRequest.addRequestMap.overload('java.util.Map', 'int').implementation = function (addMap, a) {

console.log("jsonRequest.addRequestMap is called");

return this.addRequestMap(addMap, a);

}

requestUtil.encodeDesMap.overload('java.lang.String', 'java.lang.String', 'java.lang.String').implementation = function (data, desKey, desIV) {

console.log("data: ", data, desKey, desIV);

var encodeDesMap = this.encodeDesMap(data, desKey, desIV);

console.log("encodeDesMap: ", encodeDesMap);

return encodeDesMap;

}

});

py:

import frida

import sys

def on_message(message,data): #js中执行send函数后要回调的函数

print(message)

sess = frida.get_remote_device()

nsess=sess.attach('嘟嘟牛在线')

with open('./app2.js') as f:

script = nsess.create_script(f.read())

script.on('message',on_message)

script.load()

sys.stdin.read()

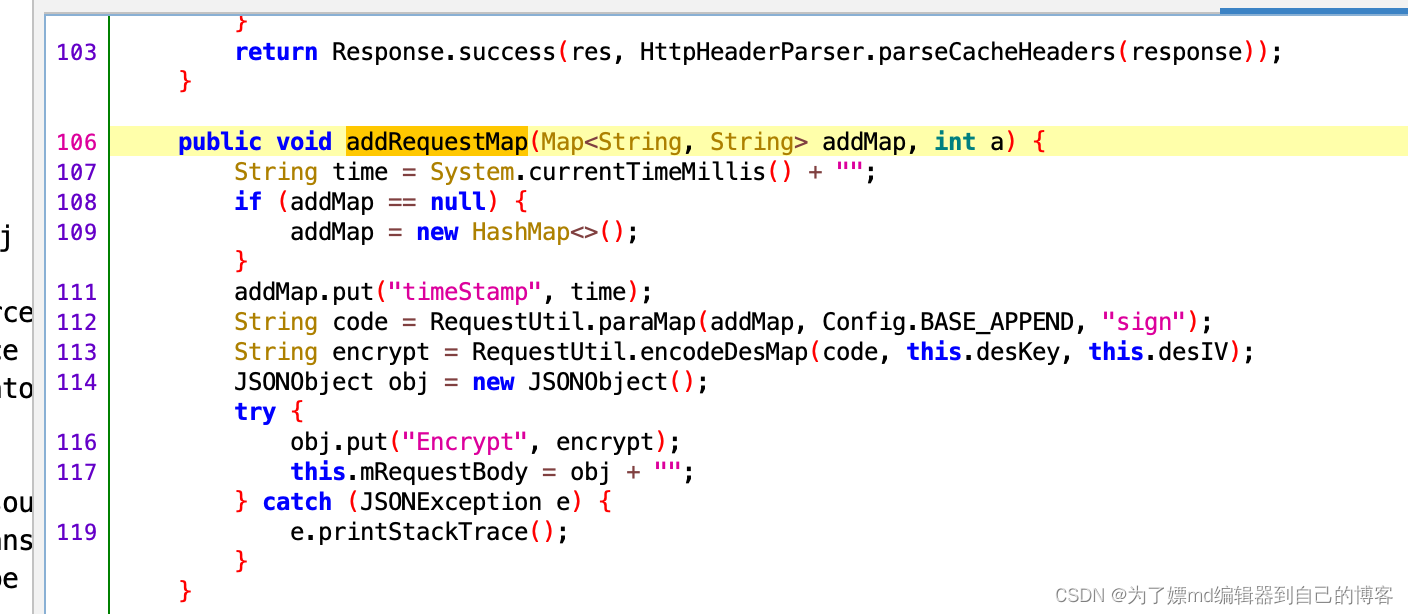

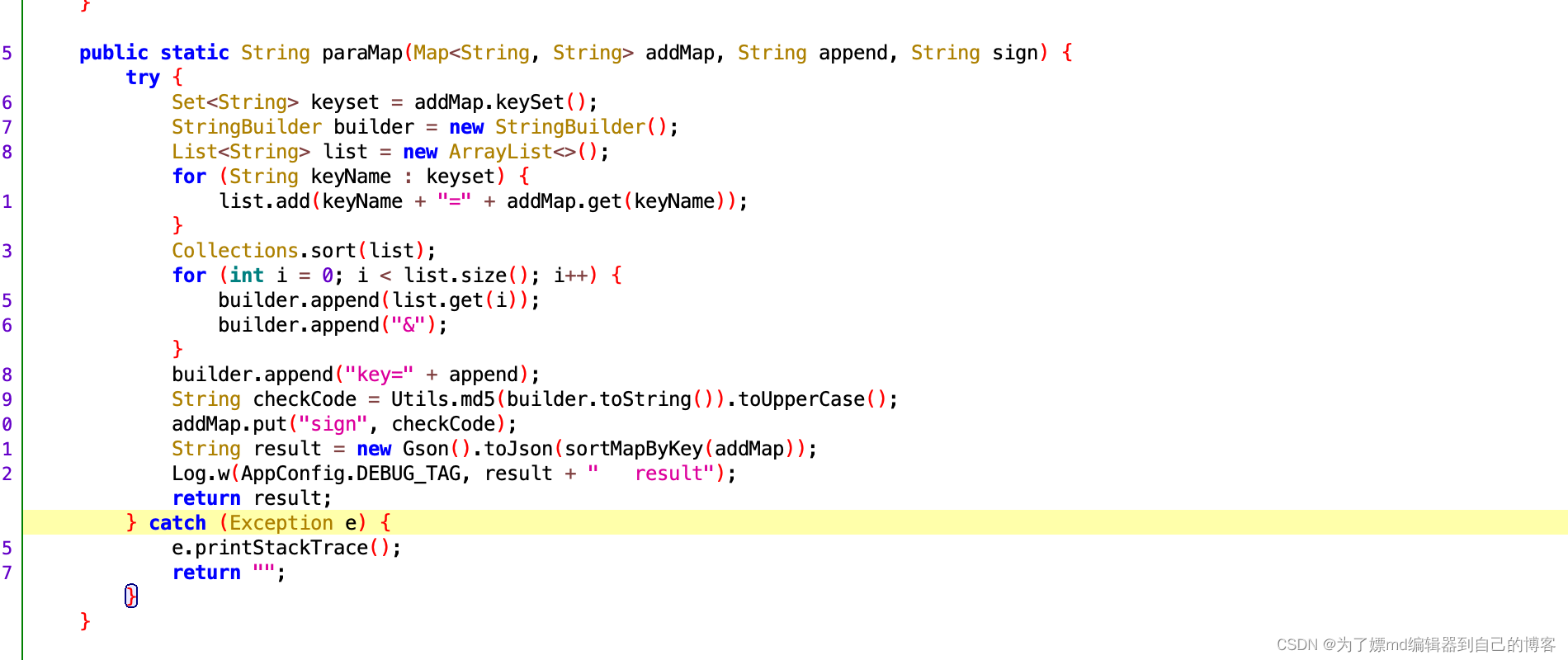

我们观察得到的这个数据,发现用户名,密码我们都可以得到了,但是还有一个字段我们是不知道的,就是sign字段的明文,最后发现他是在这里生成的:

我们hook一下,来得到这个签名的明文:

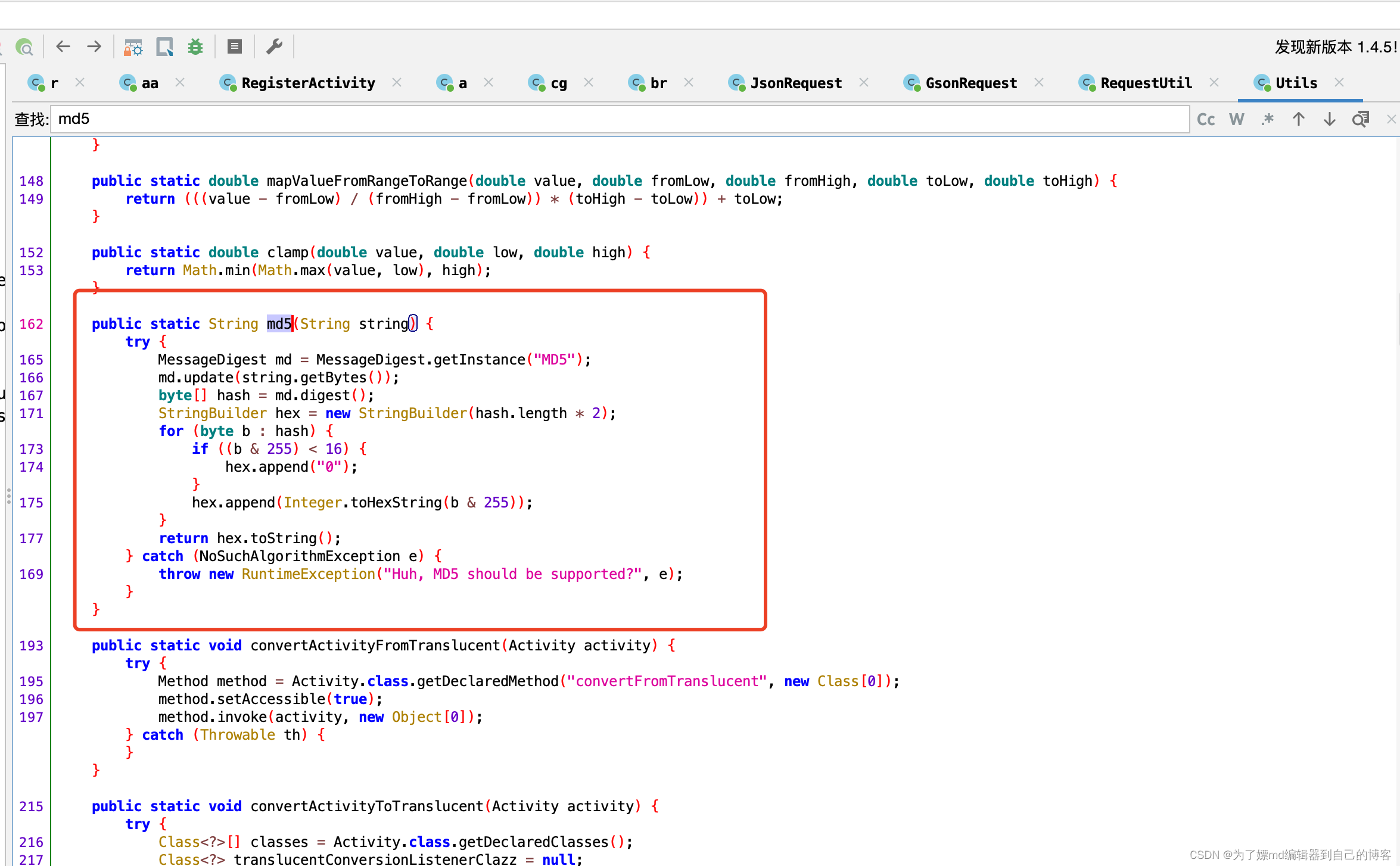

这个明文md5以后就是我们的sign,参数加密的问题解决了,之后我们就可以对数据包进行伪造来测试一些常见的漏洞了。